En ansedd sida med insamlade lösenordslistor är https://github.com/danielmiessler/SecLists/tree/master/Passwords. Att prova lösenord för hand kan vara tidskrävande, men det skadar inte att prova några gånger innan du sträcker dig efter tyngre vapen.

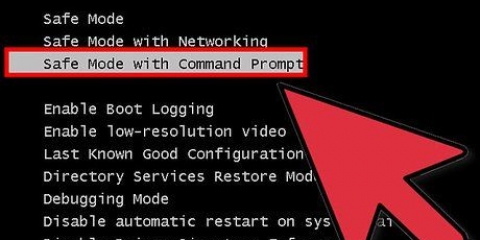

Verktyg som DBPwAudit (för Oracle, MySQL, MS-SQL och DB2) och Access Passview (för MS Access) är populära lösenordssökverktyg som kan köras på de flesta databaser. Du kan också söka online efter nyare lösenordsverktyg som är specifika för din databas. Sök till exempel efter Om du har ett konto på servern som är värd för databasen kan du använda en hash-cracker som John the Ripper mot databasens lösenordsfil. Platsen för hashfilen beror på databasen. Ladda bara ned från betrodda webbplatser. Gör omfattande forskning om verktyg innan du använder dem.

En annan sida med exploits är www.exploit-db.com. Gå till deras webbplats och klicka på söklänken, sök sedan efter den typ av databas du vill hacka (t.ex. "oracle"). Skriv in Captcha-koden i det angivna fältet och tryck på lämplig knapp för att söka. Var noga med att undersöka alla bedrifter du planerar att prova så att du vet vad du ska göra om potentiella problem skulle uppstå.

Skydda alltid känslig data bakom en brandvägg. Se till att lösenordsskydda dina trådlösa nätverk så att wardrivers inte kan använda ditt hemnätverk för att utföra exploateringar. Hitta andra hackare och be dem om tips. Ibland hålls den bästa kunskapen om hackning utanför det offentliga internet.

Hacka en databas

Det bästa sättet att se till att din databas är skyddad från hackare är att tänka som en hackare. Om du var en hackare, vilken typ av information skulle du leta efter? Hur skulle du försöka få det? Det finns många typer av databaser och många olika sätt att hacka dem, men de flesta hackare kommer att försöka knäcka databasadministratörslösenordet eller utnyttja en känd sårbarhet i en databas. Om du är bekväm med SQL-satser och kan grunderna i databaser kan du hacka en databas.

Steg

Metod 1 av 3: Använda en SQL-injektion

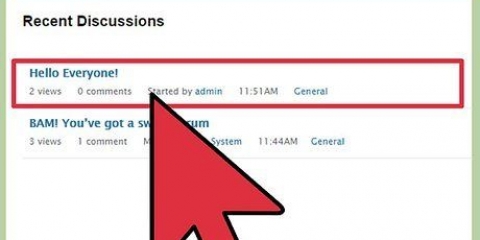

1. Ta reda på om databasen är sårbar. Du måste vara bekväm med databassatser för att använda den här metoden. Öppna inloggningsskärmen för databasen i din webbläsare och skriv a ` (enkelt citattecken) i fältet avsett för användarnamnet. Klicka på "Logga in". Om du ser ett felmeddelande som säger något i stil med "SQL Undantag: citerad sträng inte korrekt avslutad" eller "ogiltigt tecken", då är databasen sårbar för SQL-injektioner.

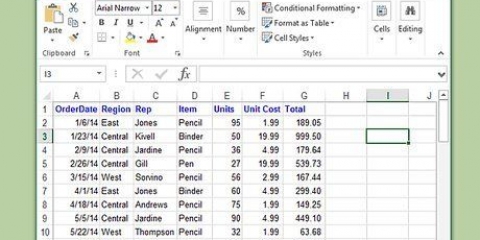

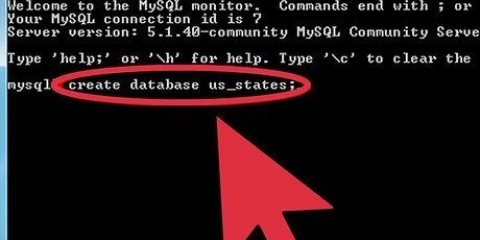

2. Bestäm antalet kolumner. Gå tillbaka till inloggningssidan för databasen (eller någon webbadress som slutar med `id=` eller `catid=`) och klicka i webbläsarens adressfält. Efter URL:en trycker du på mellanslagstangenten och skriver

beställ senast 1, varefter du klickar ↵ Enter Tryck. Öka siffran till 2 och tryck ↵ Gå in. Fortsätt göra detta tills du får ett felmeddelande. Det faktiska antalet kolumner är det antal du angav för numret som returnerade felmeddelandet.

3. Ta reda på vilka kolumner som accepterar frågor. Ändra i slutet av URL:en i adressfältet

catid=1 eller id=1 i katid=-1 eller id=-1. Tryck på mellanslagstangenten och skriv fackligt val 1,2,3,4,5,6 (om det finns 6 kolumner). Siffrorna måste gå upp till det totala antalet kolumner, och var och en måste separeras med ett kommatecken. Tryck ↵ Enter så ser du numren för varje kolumn som accepterar en fråga.

4. Injicera SQL-satser i kolumnen. Till exempel, om du vill veta den aktuella användaren och injicera kolumn 2, radera allt efter id=1 i URL:en och tryck på mellanslagstangenten. Skriv sedan

union välj 1,concat(användare()),3,4,5,6--. Tryck ↵ Enter så kommer du att se namnet på den aktuella databasanvändaren på skärmen. Använd valfri SQL-sats du vill hämta information, till exempel listor med användarnamn och lösenord att knäcka.Metod 2 av 3: Knäcka ett databasrotlösenord

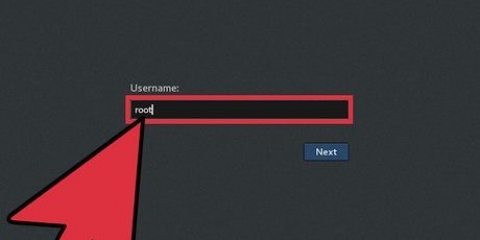

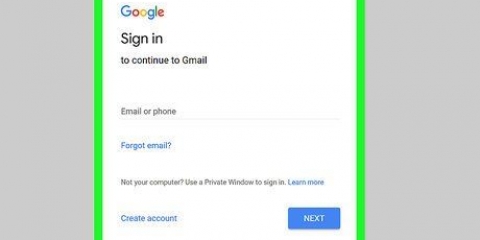

1. Försök att logga in som root eller administratör med standardlösenordet. Vissa databaser har inte ett administratörslösenord (admin) som standard, så du kanske kan komma in genom att lämna lösenordsfältet tomt. Vissa andra har standardlösenord som lätt kan hittas genom att söka i databasens hjälpforum.

2. Prova vanliga lösenord. Om administratören har lösenordsskyddat kontot (trolig situation), prova vanliga användarnamn/lösenordskombinationer. Vissa hackare publicerar onlinelistor över lösenord som de har knäckt med hjälp av forskningsverktyg. Prova några olika kombinationer av användarnamn och lösenord.

3. Använd programvara för lösenordsforskning. Du kan använda olika verktyg för att prova tusentals ordboksord och kombinationer av bokstav/siffror/symboler med brute force tills lösenordet är knäckt.

lösenord revision verktyg oracle db om du vill hacka en Oracle-databas.Metod 3 av 3: Kör databasexploateringar

1. Hitta en exploit att köra. Sektioner.org har upprätthållit en katalog över säkerhetsprogram (inklusive utnyttjande) i över ett decennium. Deras verktyg är välrenommerade och används av systemadministratörer runt om i världen för säkerhetstestning. Bläddra i deras "Exploitation"-databas (eller hitta en annan ansedd webbplats) för verktyg eller textfiler som hjälper dig att upptäcka säkerhetshål i databaser.

2. Hitta ett sårbart nätverk genom "wardriving". Wardriving är att köra (eller cykla eller gå) runt ett område medan du kör en nätverksskanner (som NetStumbler eller Kismet), jaga ett osäkrat nätverk. Wardriving är tekniskt lagligt. Att bryta sig in i sådana nätverk som hittats under krigsstyrning är inte lagligt.

3. Använd databasexploateringen från det sårbara nätverket. Om du gör något du inte borde göra är det förmodligen inte en bra idé att göra det från ditt eget nätverk. Anslut trådlöst till ett av de öppna nätverken du hittade under krigsstyrning och utför den exploatering du undersökte och valde.

Tips

Varningar

- Notera hackinglagarna och deras konsekvenser i ditt land.

- Försök aldrig att olagligt komma åt en maskin från ditt eget nätverk.

- Att bryta sig in i en databas som inte är din egen är olagligt.

"Hacka en databas"

Оцените, пожалуйста статью