Prova andra TCP- och UDP-portar som kan ha glömts bort, som Telnet och flera UDP-portar som har lämnats öppna för LAN-spel. En öppen port 22 är vanligtvis ett bevis på att en SSH-tjänst (secure shell) körs på målet, som ibland kan vara brute force hackad.

Användare rekommenderas ofta att använda starka lösenord, så brute force kan ta mycket tid. Men det har skett betydande förbättringar i brute force-tekniker. De flesta hashalgoritmer är svaga, och du kan förbättra krackningshastigheten avsevärt genom att utnyttja dessa svagheter (som att dela upp MD5-algoritmen i 1/4, vilket avsevärt förbättrar hastigheten). Nyare teknik använder grafikkortet som en extra processor — och det är tusentals gånger snabbare. Du kan också använda Rainbow Tables för att knäcka lösenord så snabbt som möjligt. Observera att det bara är en bra teknik att knäcka ett lösenord om du redan har hash för lösenordet. Att prova alla möjliga lösenord när du försöker logga in på en fjärrdator är inte en bra idé, eftersom det lätt upptäcks av intrångssystem, stör systemens loggar och kan kosta dig år. Du kan också se till att du har en rotad surfplatta, på vilken du installerar en TCP-skanning, varefter en signal laddar upp den till den säkra webbplatsen. Efter det kommer IP-adressen att öppnas och lösenordet visas på din proxy. Det är ofta mycket lättare att hitta ett annat sätt att komma in i ett system som använder lösenordsknäckning.

Den viktigaste vital informationen kommer att säkras och du kommer att behöva en viss nivå av åtkomst för att komma till den. För att se alla filer på en dator behöver du superanvändarprivilegier - ett användarkonto med samma rättigheter som rotanvändaren i Linux och BSD operativsystem. För routrar är detta "admin"-kontot som standard (om det inte har ändrats). I Windows är detta administratörskontot. Att komma åt en anslutning betyder inte att du har tillgång överallt. Endast en superanvändare, administratörskontot eller rootkontot kan göra detta.

I Unix-liknande system kommer detta att hända om den buggade programvaran har ställt in setuid-biten så att programmet körs som en annan användare (t.ex. superanvändaren). Du kan bara göra detta om du skriver eller hittar ett osäkert program som du kan köra på deras maskin.

Såvida du inte är en expert eller en professionell hackare, kräver användning av dessa tekniker på en välkänd företags- eller statlig dator om problem. Det finns människor som har mycket mer kunskap än du och vars yrke det är att skydda dessa system. När de väl får tag på dig kan de följa inkräktare för att samla in kränkande bevis innan de vidtar rättsliga åtgärder. Det betyder att du kanske tror att du har fri tillgång efter att ha hackat in i ett system, när du i verkligheten blir bevakad och kan stoppas när som helst. Hackare är människorna som byggde internet, skapade Linux och arbetar med programvara med öppen källkod. Det rekommenderas att du studerar hacking väl då yrket är högt respekterat och kräver mycket yrkeskunskap för att kunna göra något intressant i en riktig miljö. Tänk på att om ditt mål inte gör sitt bästa för att hålla dig utanför, kommer du aldrig att bli frisk. Självklart ska man inte bli arrogant och tro att man är den bästa som finns. Gör detta till ditt mål: du måste bli bättre och bättre. Varje dag du inte har lärt dig något nytt är en bortkastad dag. du är det som betyder något. Var bäst ändå. Gör inte halvjobb, du måste gå hela vägen. Som Yoda skulle säga: "Gör det eller gör det inte. Det finns inget försök." Även om det är bra att det finns lagliga och säkra sätt att träna, är den svåra sanningen att du inte blir riktigt bra om du inte vidtar potentiellt olagliga åtgärder. Du kan inte riktigt bli någon inom detta område om du inte letar efter riktiga problem på riktiga system, med den verkliga risken att åka fast. Kom ihåg det. Kom ihåg att hacking inte handlar om att bryta sig in i datorer, få ett välbetalt jobb, sälja bedrifter på den svarta marknaden och hjälpa till att bryta sig in i säkra maskiner. Du är här inte att hjälpa handläggaren i hans uppgift. du är här för Det bästa att bli. Läs böcker om TCP/IP-nätverk. Det är stor skillnad mellan en hacker och en cracker. En krackare är motiverad av ondska (främst pengar), medan hackare försöker komma bakom information och få kunskap genom att utforska, undvika säkerhet på något sätt, något som kanske inte alltid är lagligt.

Dataintrång

I början, på "den gamla goda tiden", användes hacking främst för att lära sig mer om system och IKT i allmänhet. På senare tid har hacking fått en mörkare konnotation, tack vare några skurkar i filmer. Många företag anlitar hackare för att testa styrkorna och svagheterna i sina system. Dessa hackare vet när de ska sluta, och det positiva förtroende de bygger ger dem en generös lön. Om du är redo att dyka in och bemästra den här konsten kommer vi att dela med dig av några tips för att komma igång!

Steg

Del 1 av 2: Innan du börjar hacka

1. Lär dig ett programmeringsspråk. Du bör inte begränsa dig till ett visst språk, men det finns ett antal riktlinjer.

- C är språket Unix är byggt med. Det lär dig (liksom hopsättning) något mycket viktigt i hacking: hur datorns minne fungerar.

- Python eller Ruby är skriptspråk med högre prestanda som kan användas för att automatisera olika uppgifter.

- Perl är också ett ganska bra val, medan PHP är värt att lära sig eftersom de flesta webbapplikationer använder det.

- Bash scripting är ett måste. Det behövs för att enkelt manipulera Unix/Linux-system – skriva skript som gör det mesta av jobbet åt dig.

- Monteringsspråk eller hopsättning är något du borde veta. Det är standardspråket som din processor förstår, och det finns flera varianter av det. I slutändan tolkas alla program så småningom som montering. Du kan faktiskt inte använda ett program om du inte kan montering.

2. Vet vad ditt mål är. Proceduren för att samla in information är känd som "uppräkning". Ju mer du vet i förväg, desto färre överraskningar kommer du att stöta på.

Del 2 av 2: Hacking

1. Använd en *nix terminal för kommandona. Av Cygwin kan du emulera en *nix i Windows. Nmap speciellt använd WinPCap att köra i Windows och behöver inte Cygwin. Nmap fungerar dock inte i Windows-system, på grund av brist på råa sockets. Överväg också att använda Linux eller BSD eftersom de är mer flexibla. De flesta Linux-distributioner kommer med många användbara verktyg .

2. Se först till att din egen maskin är säker. Se till att du förstår alla vanliga tekniker för att skydda dig själv. Börja med grunderna — se till att du har behörighet att attackera ditt mål: attackera bara ditt eget nätverk, be om tillstånd skriftligen eller skapa din egen testmiljö med virtuella maskiner. Att attackera vilket system som helst, oavsett innehåll, är olagligt och kommer garanterat att få dig i trubbel.

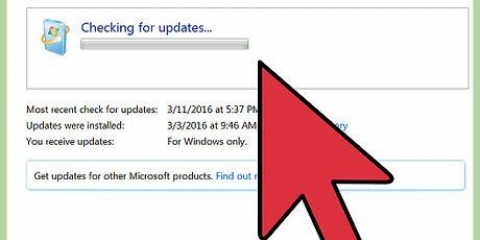

3. Testa ditt mål. Kan du komma åt det externa systemet? Även om du de ping-funktion (de flesta operativsystem har dem) för att kontrollera om målet är aktivt kan du inte alltid lita på resultaten - det beror på ICMP-protokollet, som enkelt kan inaktiveras av paranoida systemadministratörer.

4. Identifiera operativsystemet (OS). Kör en skanning av portarna och försök pOf eller nmap för att köra en portskanning. Detta ger dig en översikt över de portar som är öppna på maskinen, operativsystemet, och det kan till och med berätta vilken brandvägg eller router som används så att du kan skapa en handlingsplan. Du kan aktivera detektering av operativsystemet genom att använda parametern -O i nmap.

5. Hitta en sökväg eller öppen port i systemet. Vanliga portar som FTP (21) och HTTP (80) är ofta väl skyddade och kan bara vara sårbara för utnyttjande som ännu inte har upptäckts.

6. Knäck lösenordet eller autentiseringsproceduren. Det finns flera metoder för att knäcka ett lösenord, inklusive brute force. Brute force släpper lös på ett lösenord är ett försök att hitta alla möjliga lösenord, från ett befintligt bibliotek av brute force-programvara

7. Se till att du har superanvändarbehörighet. Försök att få root-privilegier om ditt mål är en *nix-maskin, eller administrativa privilegier om du försöker komma in i ett Windows-system.

8. Använd olika knep. Att få superanvändarstatus kräver ofta att du använder taktik för att skapa ett "buffertspill", vilket kan göra att minnet dumpas och tillåta dig att injicera kod eller köra en uppgift på en högre nivå än innan du normalt har tillgång till.

9. Skapa en bakdörr. När du har tagit full kontroll över systemet är det en bra idé att se till att du kan komma tillbaka. Du kan göra detta genom att skapa en "bakdörr" i en viktig systemtjänst, såsom SSH-servern. Det är dock möjligt att din bakdörr tas bort under en nästa uppgradering av systemet. En riktigt erfaren hackare skulle backdoor själva kompilatorn så att all kompilerad programvara kan bli ett potentiellt sätt att komma tillbaka.

10. Täck dina spår. Låt inte systemadministratörerna veta att deras system har äventyrats. Ändra inte webbplatsen (om den finns), och skapa inte fler filer än du verkligen behöver. Skapa inte nya användare. Agera så snabbt som möjligt. Om du patchade en server som en SSHD, se till att ditt lösenord ingår i koden. Om någon försöker logga in med det lösenordet bör servern släppa in dem, men den bör absolut inte innehålla kritiska data.

Tips

Varningar

- Även om du kanske har hört något annat är det bättre att inte hjälpa människor att ändra program eller system. Detta anses vara särskilt tunt och kan leda till att du tas bort från hackargrupper. Om du avslöjar ett privat utnyttjande som någon har hittat kan de bli din fiende. Och den där är förmodligen bättre än du är.

- Gör aldrig det här bara för skojs skull. Kom ihåg att det inte är ett spel att hacka sig in i ett nätverk, utan ett kraftfullt verktyg för att förändra världen. Slösa inte din tid med barnsligt beteende.

- Var försiktig med vad du ska hacka. Man vet aldrig om det är något från regeringen.

- Var extremt försiktig om du tror att du har hittat en riktigt enkel spricka, eller ett anmärkningsvärt fel i ett värdepapper. En professionell säkerhetsvakt kan försöka lura dig eller honungsburk att öppna upp för dig.

- Ta inte bort hela loggfiler, ta bara bort de inkriminerande ändringarna i filen. Finns det en säkerhetskopia av loggfilen? Tänk om de bara letar efter skillnaderna och hittar exakt det du raderat? Tänk alltid noga på dina handlingar. det är bäst att ta bort godtyckliga rader från loggfilen, inklusive din.

- Om du inte är riktigt säker på din egen kompetens är det bättre att inte bryta sig in i nätverk av företag, regeringar eller försvar. Även om de har svag säkerhet har de mycket pengar och resurser för att spåra dig och arrestera dig. Om du hittar ett hål i ett sådant nätverk är det bäst att lämna till en erfaren och pålitlig hacker som kan göra något bra med denna information.

- Missbruk av denna information kan vara ett brott både nationellt och internationellt. Den här artikeln är informativ och bör endast användas för etiska - och inte olagliga - syften.

- Att hacka sig in i någon annans system oönskat är olagligt, så gör det inte utan uttryckligt tillstånd från ägaren till systemet du försöker hacka.

Förnödenheter

- En (snabb) PC eller bärbar dator med internetuppkoppling.

- En proxy (valfritt)

- En IP-skanner

Оцените, пожалуйста статью